サイバー攻撃の「始まり」を知っていますか?

昨今、ランサムウェア被害のニュースを目にしたり、被害が生活に直結することが多くなってきたと思いませんか。ランサムウェアの感染をきっかけにして、社内システムの停止、業務データの閲覧不可、情報流出、身代金を請求されることも。これまでのサイバー攻撃とは異なり、ランサムウェア攻撃は二次被害を受けることが特徴です。しかも、ランサムウェア被害の事業復旧までは数か月かかると言われており、企業の事業継続を脅かす攻撃になっています。

しかし、その一方で、ランサムウェアなどのサイバー攻撃がどのように攻撃対象を決め、どのような攻撃をしているかを知る人はまだ少ないと思います。今回は、被害内容や復旧方法ではなく、攻撃の始まりにどのようなことが起きているかにスコープを当ててご紹介します。

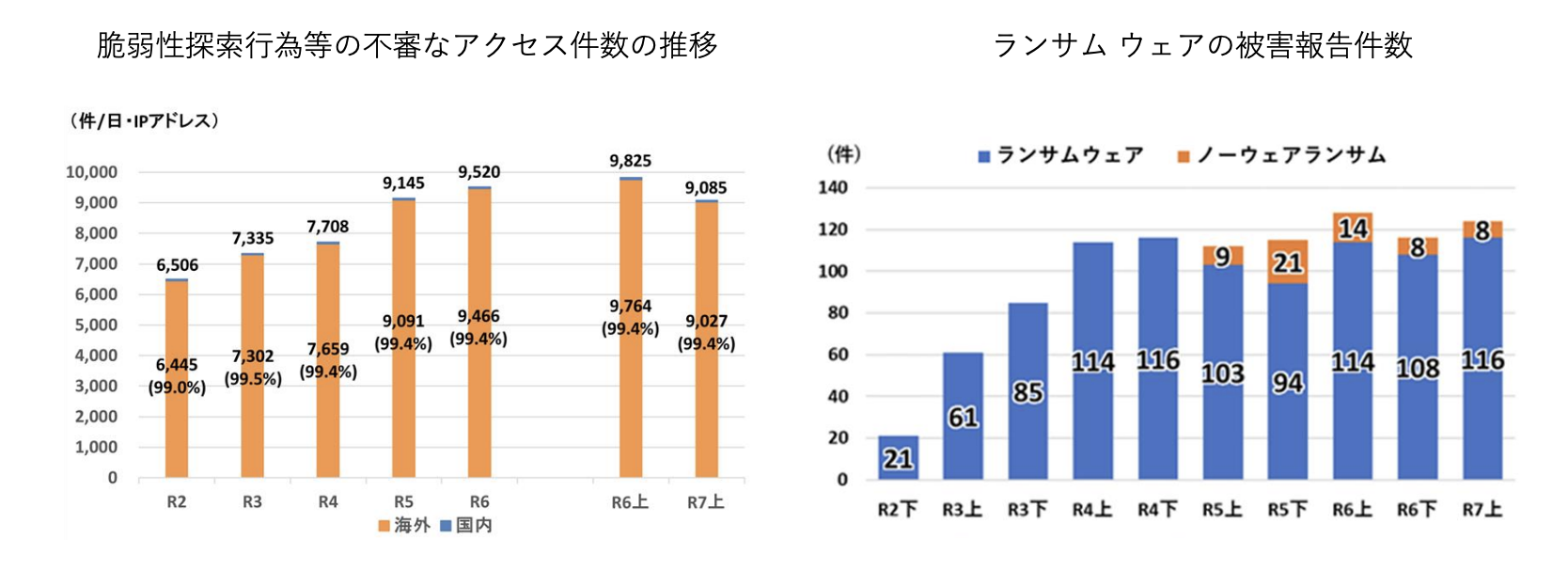

まず、2025年現在、国内のサイバー攻撃において最も多い攻撃は、不正アクセスです。次いでランサムウェア攻撃になるのですが、数としては、ランサムウェア攻撃の3倍の不正アクセス攻撃があります。ランサムウェア攻撃も不正アクセスを起因とすることが多く、ランサムウェア被害にあわないためには、不正アクセス対策が重要です。

サイバー攻撃者が対象を選ぶ2つの方法

それでは、サイバー攻撃者がどのように対象を選ぶかを考えてみましょう。

対象を選ぶ方法として大きく2つに分類されます。

無作為に選ぶケース。それと標的を定めるケースです。特に、標的を定めるケースでは、攻撃のインパクトが大きくなる大企業や金融機関、医療機関が対象となることが多いです。

いずれのケースでも、攻撃対象になってしまったからといって、いきなり攻撃を仕掛けてくることはありません。公式サイトや公式SNSを偵察し、侵入の足がかりとなる「脆弱性(ぜいじゃくせい)」であるセキュリティー上の弱点がないかを探します。

サイバー攻撃は、インターネット上で弱点のある対象を探すことからはじまります。例えば、公開されているWebサイトに「弱点」があれば、攻撃者はそこを起点として、本格的な攻撃をおこない、最終的には事業の根幹を揺るがす甚大な被害をもたらします。

つまり、Webサイトやネットワーク、利用しているSNSなどのサービスにおいて、脆弱性を取り除いておくことが効果的な対策と言えるでしょう。

それでは、どのようにして脆弱性を取り除けばよいでしょうか。

それは、脆弱性診断にて【Webサイトやネットワークの弱点を取り除く】ことです。

本記事では、見過ごされがちな公式サイトのセキュリティーリスクに焦点を当て、なぜ、自社サイトの安全性を確認する必要があるのか、その理由を具体的に解説します。

攻撃者はこうして「企業の入り口」を探る - 公開情報が攻撃対象になるとき

なぜ、攻撃者は企業の公式サイトを標的として狙うのでしょうか。その理由は、Webサイトが「情報の宝庫」となり得るからです。

公式サイトは商品情報や顧客管理システムなど、重要なデータが格納されたデータベースと接続されていることがあります。また、日々進化するWeb技術に対応するため、さまざまなソフトウェアやプラグインが複雑に組み合わされており、それが意図せぬ「脆弱性」、つまりセキュリティー上の弱点を生む温床となっているのです。

攻撃者は、この公開された「入り口」に潜む脆弱性を見つけ出すために、実に巧妙な手口を用います。

SQLインジェクション:

Webサイトのフォームは、攻撃者にとって格好の標的です。フォームに脆弱性(SQLインジェクション)がある場合、特殊な文字列(悪意のあるSQL文)を注入(インジェクション)することで、データベースを不正に操作し、顧客情報や個人情報といった非公開データを窃取します。Webサイトの基本的な機能が悪用される、古典的かつ非常に効果的な攻撃手法です。

CMSとプラグインの脆弱性:

便利な機能の裏側 WordPressに代表されるCMS(コンテンツ・マネジメント・システム)や、機能拡張のためのプラグインは、Webサイト運用に欠かせないツールです。しかし、これらのソフトウェアの更新を怠っていると、既知の脆弱性が放置されたままになり、攻撃者に侵入の機会を与えてしまいます。特に、多数の部署や関連会社が個別にWebサイトを管理している大企業では、すべてのWebサイトで最新の状態を維持することが難しく、セキュリティーホールとなりがちです。

偵察活動(OSINT)とは何か?あらゆる公開情報がターゲットに

公開情報が攻撃の精度を高める 攻撃者は、攻撃対象のWebサイトだけでなく、あらゆる公開情報(Open-Source Intelligence)を駆使して偵察活動を行います。例えば、企業の採用情報から使用しているシステムやプログラミング言語を特定したり、社員のSNS投稿から組織の内部情報を推測したりします。こうして収集した断片的な情報を組み合わせることで、攻撃のシナリオをより精緻にし、成功の確率を高めているのです。

このように、攻撃者は公開されている情報を丹念に拾い集め、Webサイトに潜むわずかな「穴」を探し出します。そして、その小さな亀裂こそが、後に組織全体を揺るがす大事件の始まりとなることがあります。

小さな亀裂から組織の崩壊へ - Webサイトへの攻撃からランサムウェア被害までの全貌

公式サイトへの攻撃は、攻撃者にとって決してゴールではありません。むしろ、それは本格的なサイバー攻撃を開始するための「足がかり」を築いたに過ぎません。Webサイトという小さな亀裂から、攻撃はどのように組織全体を攻撃するのでしょうか。

Webサイトで糸口を見つけ出した攻撃者は、次の標的として、内部ネットワークに狙いを定めます。彼らは「水平展開(ラテラルムーブメント)」と呼ばれる手法を用い、ネットワーク内を静かに、かつ執拗に偵察します。一台のサーバーから別のサーバーへ、そしてまた次へと感染を広げながら、社内のシステム構成や機密情報のありかを特定します。

侵入後の「水平展開」:内部ネットワークへの拡大

管理者権限の奪取と完全な掌握 水平展開と並行して、攻撃者は「権限昇格」を試みます。これは、一般ユーザーの権限から、システム全体を意のままに操れる「管理者権限」を奪い取る行為です。ひとたび管理者権限が奪われれば、もはや攻撃者を止める術はありません。アンチウイルスソフトを無効化し、監視の目をかいくぐり、正規の管理者が気づく頃には、ネットワーク全体を完全に掌握してしまっているのです。大企業ほどネットワークは複雑であり、多くのサーバーやシステムが連携しているため、一度侵入を許すと、その被害範囲の特定と復旧は極めて困難となります。

最終段階:ランサムウェアによる二重恐喝 ネットワークを完全に掌握した攻撃者は、いよいよ最終段階へと移行します。それが、事業継続に致命的なダメージを与える「ランサムウェア」です。

攻撃者は、まず社内のサーバーやPCに保存されているあらゆるデータを暗号化し、使用不能に陥れます。そして、そのデータを元に戻すことと引き換えに、高額な身代金を要求します。

しかし、脅威はそれだけではありません。近年の攻撃は、データを暗号化するだけでなく、機密情報や個人情報を大量に窃取しています。そして、「身代金を支払わなければ、盗んだ情報を公開する」と脅迫するのです。これが「二重恐喝(にじゅうきょうかつ)」と呼ばれる手口です。

この段階に至ると、企業は事業の停止という直接的な被害に加え、顧客や取引先からの信頼失墜、ブランドイメージの毀損、そして莫大な損害賠償といった、計り知れないダメージを負うことになります。Webサイトに存在したほんのわずかな脆弱性が、最終的に事業停止、情報漏洩、そして計り知れない信頼失墜という組織全体の危機に直結することがあるのです。

今すぐできるセキュリティー総点検

これまで、公式サイトがサイバー攻撃の起点となることを解説しました。では、具体的に自社のWebサイトの安全性をどのように確認し、向上させていけばよいのでしょうか。ここでは、具体的な点検項目と対策を提示します。

基本的な状態を把握するチェックリスト

すべてのWeb担当者が確認すべき、基本的な項目です。もしひとつでも不明な点があれば、それはセキュリティー上のリスクとなり得ます。

1)CMSとプラグインは最新バージョンか?

使用しているCMSやプラグインに、更新通知が来ていないか確認しましょう。古いバージョンのまま放置することは、既知の脆弱性を攻撃者に自ら教えているようなものです。

2)不要なテストページやアカウントは残っていないか?

開発時に使用したテスト用のページや、退職した担当者のアカウントが削除されずに残っているケースは少なくありません。これらは管理の目が行き届かず、不正アクセスの温床となります。

3)SSL化は正しく設定されているか?

Webサイトの常時SSL化(URLが https:// で始まる状態)は、通信を暗号化し、データの盗聴や改ざんを防ぐための基本です。Webサイト内のすべてのページで適用されているか確認しましょう。

Webサイトの防御力を高める基本的な対策とは?

チェックリストと合わせて、以下の対策を実施することで、防御力をさらに高めることができます。

◆WAF(Web Application Firewall)の導入

WAF(ワフ)は、Webアプリケーションの脆弱性を狙った攻撃を検知し、防御するセキュリティー対策です。SQLインジェクションなど、従来のファイアウォールでは防げない攻撃からWebサイトを守るために、今や不可欠な存在です。

◆推測されにくいパスワードの設定

Webサイトの管理画面へのログインパスワードは、複雑で、他のサービスで使い回していないものを設定しましょう。

ここまでに挙げた対策は重要ですが、自社だけでの点検には限界があります。そこで不可欠となるのが、セキュリティーの専門家による客観的な評価、それが「脆弱性診断」です。

脆弱性診断は、いわばWebサイトの「人間ドック」です。専門家の視点から、システムに潜む潜在的なリスクを洗い出し、具体的な対策方法を提示してくれます。特に、多数のWebサイトを運営し、それぞれで管理体制が異なる大企業にとって、第三者による定期的な診断は、グループ全体のセキュリティーレベルを維持・向上させる上で、効果的かつ重要な対策と言えるでしょう。

セキュリティー対策は「文化」。攻撃者の先を行くための組織づくり

これまで述べてきた技術的な対策は、Webサイトのセキュリティーを維持する上で不可欠です。しかし、それだけでは十分とは言えません。巧妙化し続けるサイバー攻撃の先を行くためには、セキュリティーを一部の担当者の問題としてではなく、組織全体の「文化」として根付かせるアプローチが不可欠です。

Web担当者任せにしない、全社横断の管理体制

多くの場合、公式サイトの管理は広報やマーケティング部門のWeb担当者に一任されがちです。しかし、彼らがセキュリティーの専門家であるとは限りません。脆弱性への対応やインシデント発生時の判断を現場の担当者だけに委ねる体制は、組織にとって極めて大きなリスクです。

これからの時代に求められるのは、Webサイトの管理を経営層、情報システム部門、そして各事業部門が連携して行う、全社横断的なガバナンス体制の構築です。それぞれの立場からリスクと対策を検討し、組織として統一されたセキュリティーポリシーを策定・運用することで、初めて実効性のある防御が可能となります。

「何も信頼しない」から始める、ゼロトラストの考え方

従来のセキュリティー対策は、「社内は安全、社外は危険」という境界線に基づき、その境界を守ることに主眼が置かれていました。しかし、クラウドサービスの普及やリモートワークの常態化により、その境界は曖昧になっています。

そこで重要になるのが、「ゼロトラスト」というセキュリティー セキュリティモデルの新しい概念です。これは、「社内であろうと社外であろうと、いかなるアクセスも信頼しない(Trust No One, Verify Everything)」ことを前提に、すべての通信を検証し、アクセス権を厳格に管理する考え方です。このゼロトラストの原則をWebサイトの管理にも適用し、「誰が、いつ、どの情報にアクセスできるのか」を最小限に制御することが、不正な侵入を防ぐ上で極めて有効となります。

セキュリティー対策は、一度導入すれば終わりというものではありません。それは、事業環境の変化や新たな脅威の出現に対応し続ける、継続的なプロセスです。

技術的な対策と、組織の文化としてのセキュリティー意識。その両輪が揃って初めて、企業の基盤が整い、ビジネスのスタートラインに立てると考えられます。

なぜインシデントゼロを達成できたのか? 博報堂アイ・スタジオの実践事例

博報堂アイ・スタジオは、品質管理基準ガイドラインを策定し、Webサイト公開前のWebアプリケーション脆弱性診断を必ず実施しています。改修時やローンチ・運用作業と並行して脆弱性診断を行います。新規にWebアプリケーション開発を行う際はもちろん、プログラム改修時もWebアプリケーション脆弱性診断を実施し、セキュリティーを担保する取り組みを行っています。その結果、脆弱性診断をおこなったWebサイトにおけるサイバーインシデントは取り組みを開始してからゼロ件です。

“サイバーインシデントゼロ”となった、地道な取り組み

脆弱性診断ツールは、公開直後などを除き最新バージョンで運用し、検査シグネチャを最新化することで、日々発見される脆弱性にも対応しています。最近では、JavaScriptを利用した静的コンテンツのWebサイト構築が増加しており、フロントエンドに対する脆弱性診断も実施を推奨、実施件数も増加しています。

Webサイトを安全に守る脆弱性診断ツールは、常に最新バージョンで運用し、検査ルール(シグネチャ)も最新化することが鉄則です。これにより、日々発見される新たな脆弱性にも対応できます。特に最近は、JavaScriptを使ったリッチなWebサイト構築が増えているため、「フロントエンド」(ユーザーの目に見える部分)の診断が重要視されています。

使われている「jQuery」のバージョンに潜む脆弱性を検知したり、開発者本人も気づきにくいプログラム(セキュアコーディング)の不備を発見したりと、人の知見だけでは把握できない領域のリスクを洗い出します。こうした地道な取り組みこそが、サイバーインシデントを未然に防ぐ鍵となるのです。

【最後に】まずはセキュリティー対策として、自社Webサイトの脆弱性診断を

本記事では、企業の「顔」である公式サイトのセキュリティー対策の重要性を解説してきました。

攻撃者は、あなたの会社のセキュリティー意識を、まず公式サイトの状態で測っています。Webサイトの脆弱性を放置している企業は、組織全体のセキュリティー管理も甘いだろうと判断し、格好のターゲットとして狙いを定めるのです。つまり、Webサイトのセキュリティーレベルは、企業全体のセキュリティー意識を示すバロメーターになっています。

多額の投資を行い、社内システムを堅牢にすることはもちろん重要です。しかし、顧客や社会との最大の接点である公式サイトに脆弱性があれば、攻撃の糸口となる危険性があります。

すべてのセキュリティー対策は、足元を固めることから始まります。

もし、あなたの会社がまだ公式サイトの安全性を客観的に評価したことがないのなら、専門家による「脆弱性診断」が、重要な第一歩です。

自社の入り口に潜むリスクを正確に把握し、適切な対策を講じることが、巧妙化するサイバー攻撃から企業を守り、持続的な成長を支える礎となります。

Webサイトの品質は、もはや企業の「顔」であり、信頼そのもの。「うちのサイト、本当に大丈夫だろうか…」 もし少しでも不安を感じているなら、無料eBook「品質管理基準ガイドライン」が解決のヒントになるかもしれません。ぜひ、自社サイトを見直す機会にお役立てください。